Flipper Zero: Versiones del firmware

El Flipper Zero es una versión ligera y compacta construida en el microcontrolador STM32 y…

¿Qué es MSTG?

La seguridad de los dispositivos móviles es una preocupación cada vez mayor para las empresas…

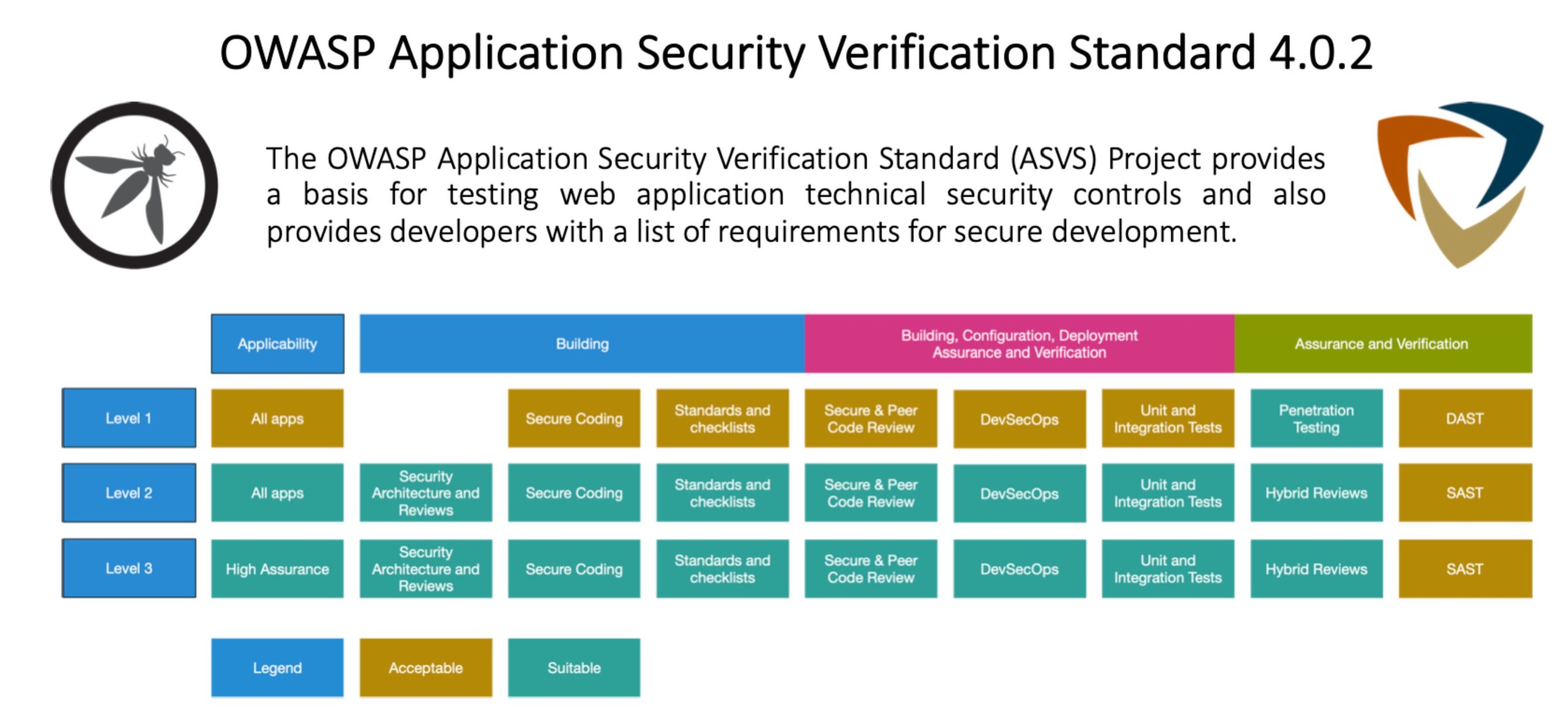

La metodología OWASP ASVS y su uso en pentesting

La metodología OWASP ASVS (Application Security Verification Standard) es un conjunto de requisitos de seguridad…

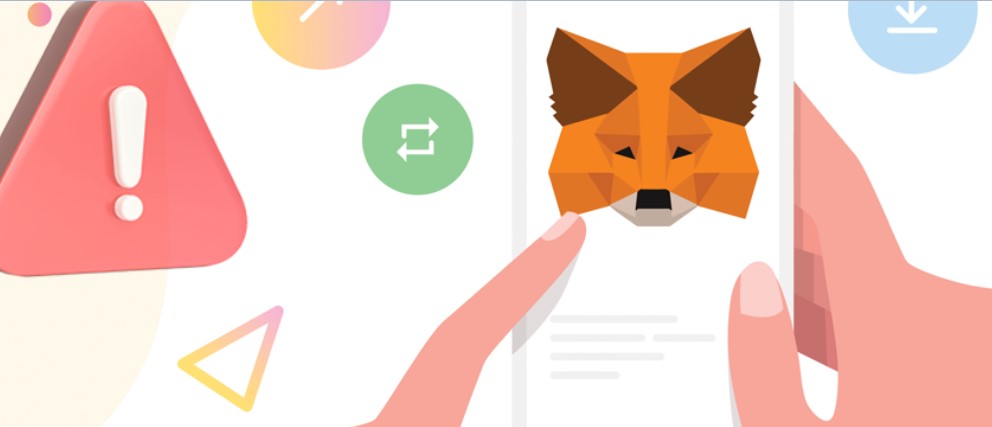

Ataques de reenvío en contratos inteligentes

Un ataque de reenvío es un tipo de exploit en el que un atacante puede…

¿Qué es CVRF?

El Common Vulnerability Reporting Framework (CVRF) es un estándar abierto utilizado para la publicación y…

Inteligencia Artificial en la Ciberseguridad

La inteligencia artificial (IA) está revolucionando el campo de la ciberseguridad. A medida que la…

¿Qué es un Zero Day?

En el mundo de la ciberseguridad, el término "Zero Day" es comúnmente utilizado, pero ¿qué…

Metamessk

Hoy venimos con otro amigo de lo ajeno. El clásico phishing mal escrito, que redirige…

El ataque del 51%

Un ataque del 51% a la cadena de bloques es un tipo de ataque cibernético…

¿Qué es CVSS?

La Puntuación de Vulnerabilidad de Impacto Común (CVSS, por sus siglas en inglés) es un…