La ciberseguridad es un tema de gran importancia en la era digital actual. Con la dependencia cada vez mayor de las tecnologías de la información y la comunicación, es vital proteger nuestros dispositivos y datos personales de posibles ataques cibernéticos.

Los ataques cibernéticos pueden ser muy variados, desde virus y malware que dañan nuestros sistemas hasta phishing y ransomware, que buscan robar nuestra información o pedirnos un rescate a cambio de recuperar el acceso a nuestros datos.

Para protegernos de estos peligros, es importante seguir algunas medidas de seguridad básicas. Una de las más importantes es utilizar contraseñas seguras y cambiarlas regularmente. También es recomendable utilizar autenticación de dos factores, que requiere un código adicional para acceder a nuestras cuentas, lo que aumenta significativamente la seguridad.

Otra medida importante es mantener nuestros dispositivos y software actualizados con las últimas actualizaciones de seguridad. Muchos ataques cibernéticos aprovechan vulnerabilidades en sistemas y programas obsoletos, por lo que es fundamental mantenerlos al día.

Además, es importante ser cautelosos al hacer clic en enlaces o descargar archivos de fuentes desconocidas o sospechosas. También debemos tener cuidado al proporcionar información personal en línea, y utilizar una red privada virtual (VPN) cuando estemos conectados a redes públicas.

La ciberseguridad también es una responsabilidad compartida por las empresas y organizaciones. Es importante que estas implementen medidas de seguridad adecuadas y mantengan una cultura de seguridad en toda la organización.

En conclusión, la ciberseguridad es un tema crucial en nuestra sociedad cada vez más digital. Siguiendo algunas medidas básicas de seguridad, podemos proteger nuestros dispositivos y datos de posibles ataques cibernéticos y garantizar una experiencia segura en línea.

La ciberseguridad ofensiva se refiere a las acciones tomadas para atacar y comprometer la seguridad cibernética de otras personas o organizaciones. Esto puede incluir la exploración y el uso de vulnerabilidades en sistemas o redes, la creación y distribución de malware y virus, y el robo de información confidencial.

Hay muchos ejemplos de ciberseguridad ofensiva en la actualidad. Algunos de ellos incluyen:

- Ataques de phishing: son correos electrónicos o mensajes que parecen legítimos pero en realidad intentan engañar a la víctima para que revele información confidencial o haga clic en un enlace malicioso.

- Ataques de ransomware: son programas de software que cifran los archivos de una víctima y piden un rescate a cambio de recuperar el acceso a ellos.

- Ataques de fuerza bruta: son intentos de acceder a una cuenta o sistema mediante el uso de contraseñas y nombres de usuario generados automáticamente en un intento de adivinar la contraseña correcta.

- Ataques de ingeniería social: son técnicas que utilizan el engaño para obtener información confidencial de la víctima o acceder a sistemas protegidos.

- Ataques de DDoS (Distributed Denial of Service): son ataques que buscan sobrecargar y hacer caer un servicio en línea mediante el envío masivo de tráfico falso.

Es importante tener en cuenta que la ciberseguridad ofensiva puede ser ilegal en muchos países, y su uso sin autorización puede conllevar consecuencias graves. Es fundamental respetar las leyes y las normas éticas al tratar con la ciberseguridad.

Profundización en la detección de anomalías en Cuckoo Sandbox: Parte 4

Temas avanzados Después de profundizar en las funcionalidades principales de Cuckoo Sandbox, es hora de explorar algunos temas avanzados que pueden mejorar aún más sus capacidades de análisis de malware….

Profundización en la detección de anomalías en Cuckoo Sandbox: Parte 3

Generación de informes PDF detallados Después de todo el trabajo pesado del análisis, querrás compilar toda esta información en algo que se pueda leer y compartir, ¿verdad? Ahí es donde…

Profundización en la detección de anomalías en Cuckoo Sandbox: Parte 2

Análisis de comportamiento Hallazgos basados en heurística Muy bien, entremos en lo bueno: el análisis del comportamiento. Cuckoo Sandbox no se trata sólo de observar; se trata de hacer conjeturas…

Profundización en la detección de anomalías en Cuckoo Sandbox: Parte 1

Introducción ¡Hola, entusiastas de la ciberseguridad! ¿Alguna vez te has preguntado cómo detectar ese malware furtivo que se escapa? Bueno, Cuckoo Sandbox es su herramienta de referencia para el análisis…

Integración de la detección de anomalías en Cuckoo Sandbox: un ejemplo

Cuckoo Sandbox es un sistema automatizado de análisis de malware de código abierto ampliamente utilizado. Si bien ofrece una variedad de funciones listas para usar, uno de sus puntos fuertes es su extensibilidad. Hoy exploraremos cómo integrar un módulo de detección de anomalías personalizado en Cuckoo Sandbox usando Python y el algoritmo Isolation Forest de scikit-learn.

Inyectando payloads BadUSB sin USB

¿Inyectar payloads BadUSB sin USB? ¿Qué brujería es esta? Si te quedas, te lo explico.

¿Qué es EPSS?

En estos tiempos, la ciberseguridad es cada vez más importante para las empresas y organizaciones. Es necesario tomar medidas para identificar y reducir las vulnerabilidades de los sistemas de software. Una forma de hacerlo es con el Sistema de Puntuación de Predicción de Explotación (EPSS, por sus siglas en inglés), que es una herramienta abierta y basada en datos que estima la probabilidad de que una vulnerabilidad sea explotada.

¿Qué es CIS?

La metodología CIS (Center for Internet Security) es una guía de buenas prácticas para la seguridad de la información. Se trata de una metodología muy reconocida en el mundo de la ciberseguridad, ya que proporciona un conjunto de controles de seguridad que se pueden aplicar para proteger los sistemas y datos de una organización.

Merodeando wi-fi con Flipper Zero (I)

El módulo wi-fi para Flipper Zero no es simplemente una antena wireless, si no que se trata de una completa placa de desarrollo para wi-fi y bluetooth.

Búsquedas en los CVE de forma local

Al realizar un pentest, una de las tareas consiste en buscar información sobre vulnerabilidades en determinadas versiones de aplicativos. Podemos para ello utilizar servicios online, o de una forma más privada, búsquedas locales en la base de datos CVE.

¿Qué es MASVS?

La Mobile Application Security Verification Standard (MASVS) es una metodología de seguridad para aplicaciones móviles que proporciona un marco de trabajo para asegurar que las aplicaciones móviles estén protegidas contra ataques y amenazas de seguridad. La metodología se divide en dos niveles: el nivel 1 se centra en las funciones básicas de seguridad, mientras que el nivel 2 se centra en las funciones avanzadas de seguridad.

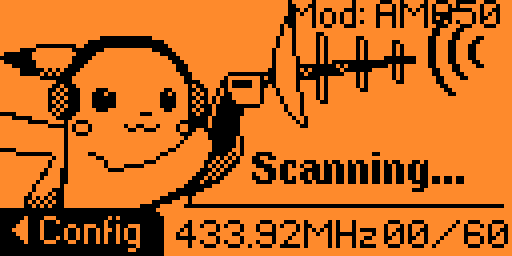

Flipper Zero: Versiones del firmware

El Flipper Zero es una versión ligera y compacta construida en el microcontrolador STM32 y capaz de trabajar con controles remotos básicos, RFID, RF, infrarrojos, emulación HID, GPIO, depuración de hardware, 1-Wire, Bluetooth, Wifi y más. El firmware que se utiliza en el Flipper Zero es de código abierto, lo que significa que cualquiera que sepa programar puede modificar el código según las necesidades.

¿Qué es MSTG?

La seguridad de los dispositivos móviles es una preocupación cada vez mayor para las empresas y los usuarios individuales. Con la creciente dependencia de los teléfonos inteligentes y las tabletas en nuestras vidas diarias, es crucial asegurarse de que estos dispositivos estén protegidos contra ataques y amenazas de seguridad. Una forma de hacerlo es mediante el uso de metodologías de pruebas de seguridad para dispositivos móviles, como la Mobile Security Testing Guide (MSTG).

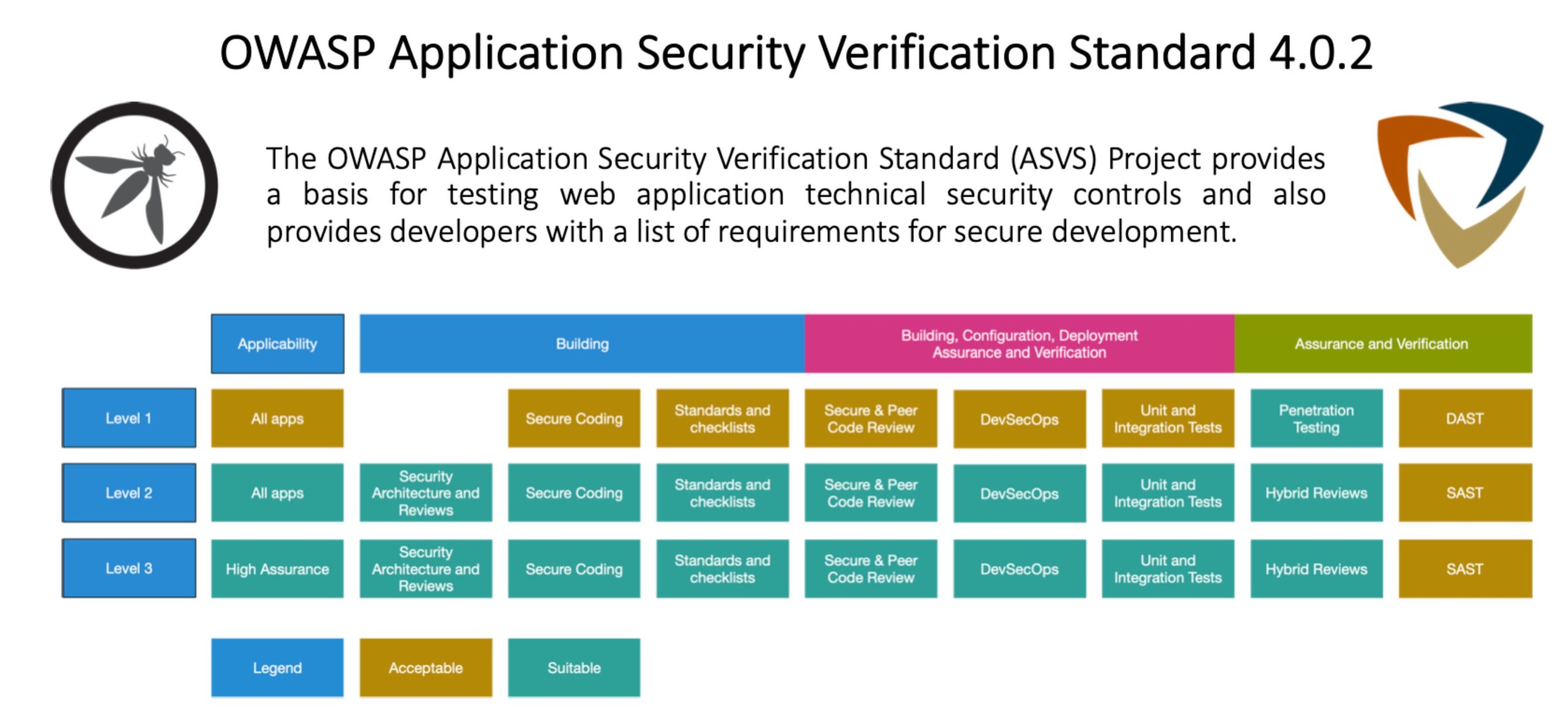

La metodología OWASP ASVS y su uso en pentesting

La metodología OWASP ASVS (Application Security Verification Standard) es un conjunto de requisitos de seguridad de aplicaciones que está disponible de forma gratuita para su uso. No se requiere ningún tipo de licencia para utilizarla y puede ser descargada y utilizada libremente.

¿Qué es CVRF?

El Common Vulnerability Reporting Framework (CVRF) es un estándar abierto utilizado para la publicación y el intercambio de información sobre vulnerabilidades de seguridad. Fue desarrollado originalmente por el Forum of Incident Response and Security Teams (FIRST) en colaboración con organizaciones de la industria de la seguridad y se ha convertido en una norma ampliamente aceptada para la comunicación de información sobre vulnerabilidades.

Inteligencia Artificial en la Ciberseguridad

La inteligencia artificial (IA) está revolucionando el campo de la ciberseguridad. A medida que la tecnología avanza, los ciberdelincuentes también están aprovechando las herramientas de IA para llevar a cabo ataques cada vez más sofisticados. Por lo tanto, es importante que las empresas y organizaciones utilicen la IA de manera proactiva para protegerse contra estos ataques.

¿Qué es un Zero Day?

En el mundo de la ciberseguridad, el término «Zero Day» es comúnmente utilizado, pero ¿qué significa realmente y por qué es importante conocerlo? En este artículo, exploraremos el concepto de Zero Day y cómo afecta la seguridad de nuestros sistemas informáticos.

¿Qué es CVSS?

La Puntuación de Vulnerabilidad de Impacto Común (CVSS, por sus siglas en inglés) es un estándar de puntuación de seguridad utilizado para medir el impacto de una vulnerabilidad en un…

Identificando mascotas con Flipper Zero

El chip que se suele poner a perros, gatos y hurones, es un pequeño dispositivo del tamaño de un grano de arroz, de 1 cm de largo y 1-2 mm de grosor. Lo compone un transpondedor RFID a 134.2 kHz con una numeración de 10 (FDX-A) o 15 dígitos (FDX-B) única, encapsulado en material biocompatible, a veces con sensor de temperatura. Deben ser implantados por el veterinario a nuestras mascotas debajo de la piel, normalmente por la zona izquierda del cuello o lomo, aunque podría moverse con el paso del tiempo. En países como España, son obligatorios para mitigar casos de abandono, robo y pérdida, con sanciones que varían dependiendo de la Comunidad Autónoma, en caso de no llevarlo.

Flipper Zero y cuestiones legales

Flipper Zero es un producto que cualquiera puede comprar, y no se está haciendo nada ilegal si decidimos disponer de uno. En cambio sí pueden ser ilegales las funciones que se realicen con este dispositivo, sobre todo si se utilizan para tratar de hackear dispositivos ajenos o conocer información privada de otras personas.

En España, el código penal recoge el hackeo y robo de información como delitos, los cuales están castigados con penas de prisión a partir de seis meses. Acceder a datos bancarios, datos médicos, descubrir secretos a nivel empresarial, cuestiones relacionadas con la seguridad nacional, entre otros, están considerados en el artículo 197.1 del Código Penal, como hacking o intrusismo. Lo cual va contra los derechos a la intimidad e imagen, los cuales se garantizan en el artículo 18.1 de la CE.

Flipper Zero: lo de las gasolineras

Se ha difundido últimamente en redes sociales un vídeo de unos rusos modificando el panel de precios de una gasolinera, con el Flipper.

El tema, en un momento donde los precios del carburante están en máximos, ha hecho volar la imaginación de muchos pensando en gasolina barata o gratis.

El script en cuestión es el siguiente, y vamos a analizar qué es lo que hace realmente.

Probablemente utilizar el script contra un panel que no sea tuyo, sea ilegal.

¿Qué es CWE?

CWE (Common Weakness Enumeration) es una lista de debilidades de seguridad comunes que afectan a sistemas y aplicaciones. Se trata de una iniciativa liderada por el MITRE Corporation y se utiliza como un marco de referencia para clasificar y describir vulnerabilidades de seguridad.

CWE proporciona una lista de debilidades de seguridad comunes y sus definiciones, así como una descripción detallada de cada debilidad y cómo puede ser explotada. La lista incluye debilidades de todo tipo, desde errores de programación hasta problemas de configuración y problemas de diseño.

Ataques de redirección abierta

Un ataque de redirección abierta es un tipo de vulnerabilidad que se encuentra en algunos sitios web y que permite a un atacante redirigir a un usuario desde el sitio web legítimo a un sitio malicioso. Esto se logra mediante la manipulación de parámetros en la URL de redirección del sitio web legítimo.

Un ataque de redirección abierta es peligroso porque puede engañar a un usuario para que visite un sitio web malicioso sin darse cuenta. Los atacantes pueden utilizar esta vulnerabilidad para distribuir malware, robar información confidencial o llevar a cabo otras actividades malintencionadas.

Ataques al protocolo RPC

El Protocolo de Llamada Remota (RPC, por sus siglas en inglés) es una tecnología que permite a los programas de una computadora enviar mensajes a programas de otra computadora en una red. RPC se ha utilizado ampliamente en sistemas operativos, aplicaciones de red y servicios web. Sin embargo, como con cualquier tecnología de red, RPC también es vulnerable a ataques.

Flipper Zero

Flipper Zero es un dispositivo de seguridad cibernética diseñado para desarrollo de aplicaciones de seguridad, fuzzing de protocolos, pruebas de penetración, y para proteger a los usuarios de posibles ataques en línea. Se trata de una tarjeta inteligente que se conecta a una computadora o dispositivo móvil a través de Bluetooth y que se utiliza para autenticar a los usuarios en diferentes aplicaciones y servicios en línea. Dispone también de conectividad directa a una computadora a través de USB.

Es decir, puede utilizarse tanto para tareas defensivas como ofensivas.

¿Qué es CVE?

CVE (Common Vulnerabilities and Exposures) es una base de datos de vulnerabilidades de seguridad en software y sistemas. Esta base de datos es mantenida por el proyecto MITRE y se utiliza para documentar y rastrear vulnerabilidades de seguridad conocidas en una amplia variedad de productos y sistemas.

¿Qué es un pentest?

Un pentest, también conocido como prueba de penetración, es un proceso de evaluación de la seguridad de un sistema o red mediante el uso de técnicas y herramientas similares a las utilizadas por los atacantes cibernéticos. El objetivo de un pentest es evaluar la vulnerabilidad del sistema y proporcionar recomendaciones para mejorar la seguridad y protegerlo de posibles ataques.

¿Qué es una SQLi?

Una sentencia de inyección SQL (SQL injection, también conocida como SQLi) es un tipo de ataque cibernético que aprovecha vulnerabilidades en la seguridad de una base de datos para insertar código malicioso en las consultas SQL que se envían al servidor. Este código puede ser utilizado para acceder a información confidencial almacenada en la base de datos, como contraseñas y nombres de usuario, o para llevar a cabo acciones no autorizadas en el sistema.

¿Qué es un XSS?

Un ataque de cross-site scripting (XSS) es un tipo de ataque cibernético que aprovecha vulnerabilidades en sitios web y aplicaciones para inyectar código malicioso en las páginas que visitan los usuarios. Este código puede ser utilizado para robar información confidencial de los usuarios, como contraseñas y nombres de usuario, o para llevar a cabo acciones no autorizadas en sus nombres.

¿Qué es un purple team?

Un purple team es un equipo que combina elementos de los red teams y los blue teams para mejorar la seguridad cibernética de una organización. Los purple teams se centran en la integración de los enfoques ofensivos y defensivos de la ciberseguridad, y trabajan para asegurar que los sistemas de seguridad de una empresa estén al día y sean efectivos.