Blog

Comando AntiScam

bitbox phishing, bitboxwallet scam, ciberseguridad criptomonedas, cloudflare phishing, dominio fraudulento, email phishing analisis, estafa criptomonedas, google one seguridad, hardware wallet seguridad, ioc phishing, osint phishing, phishing avanzado, phishing criptomonedas, proteccion wallet, seed phrase phishing, seguridad bitcoin, seguridad crypto, suplantacion bitbox, typosquatting crypto, wallet phishing

David

0 Comentarios

Análisis de una campaña de phishing contra Bitbox

Este artículo documenta un caso real de suplantación (phishing) orientado a robar frases semilla (seed phrase)

y/o forzar descargas maliciosas simulando una BitBoxApp / actualización.

Si has interactuado con este sitio o con los correos descritos, asume compromiso hasta demostrar lo contrario.

Aviso de seguridad

Nunca introduzcas tu frase de recuperación (12/18/24 palabras) en una web, formulario o teclado del ordenador.

Una hardware wallet está diseñada precisamente para que esa información no salga del dispositivo físico.

Si ya lo hiciste, considera los fondos en riesgo: crea una nueva wallet (seed nueva) y migra los activos cuanto antes.

| Atributo Técnico | Detalle Observado / Probable |

|---|---|

| Tipo de Amenaza | Credential Harvesting (Robo de Semillas) |

| Endpoint Crítico | /connect (Punto de entrada del kit de phishing) |

| Tecnología Frontend | React / Vue.js ofuscado (para emular una App moderna) |

| Método de Robo | Input de texto con validación de diccionario BIP-39 |

| Destino de Datos | API REST (Telegram Bot o backend PHP/Node oculto) |

| Persistencia | No hay persistencia en el host (no es malware instalable) |

1) Qué estamos viendo

El dominio bitboxwalletDOTinfo encaja con un patrón típico de phishing por suplantación de marca:

combina el nombre de un fabricante legítimo (BitBox / Shift Crypto), un término tranquilizador (“wallet”)

y un TLD genérico (.info) para generar legitimidad rápida.

Este tipo de fraude no suele depender de “hackear” nada: depende de cómo leemos y confiamos en URLs que parecen correctas.

Este análisis se basa en observaciones técnicas realizadas en el momento de la investigación.

El comportamiento del dominio, su infraestructura o su contenido pueden cambiar con el tiempo.

2) Typosquatting y psicología del engaño

El uso de “wallet” refuerza la asociación mental con el producto legítimo.

Es una técnica de typosquatting y brand impersonation pensada para usuarios con experiencia media,

no para principiantes absolutos.

3) Anatomía del ataque

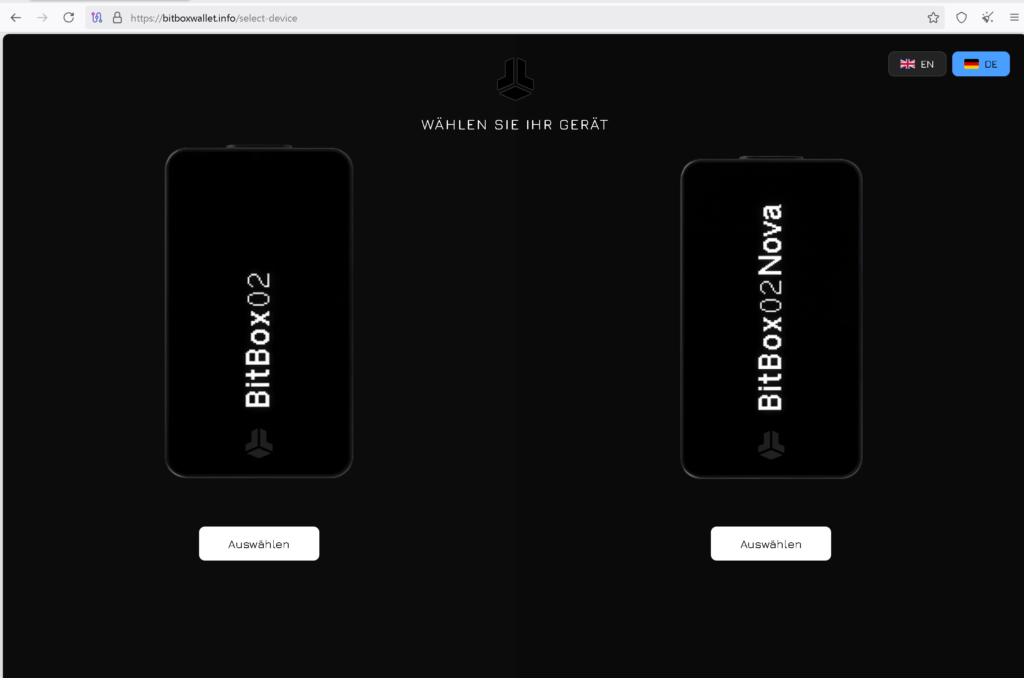

3.1 Descarga falsa / actualización obligatoria

El usuario es empujado mediante correos o anuncios a descargar una supuesta versión nueva de la BitBoxApp.

Ese archivo puede ser malware o una app clonada cuyo objetivo final es obtener la seed phrase o comprometer el equipo.

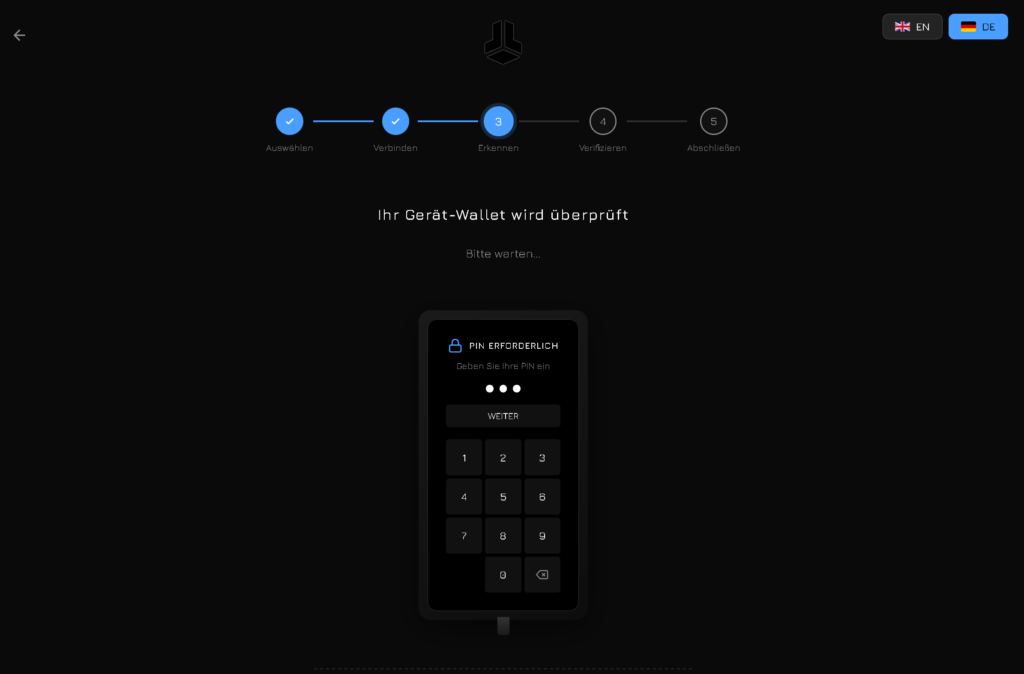

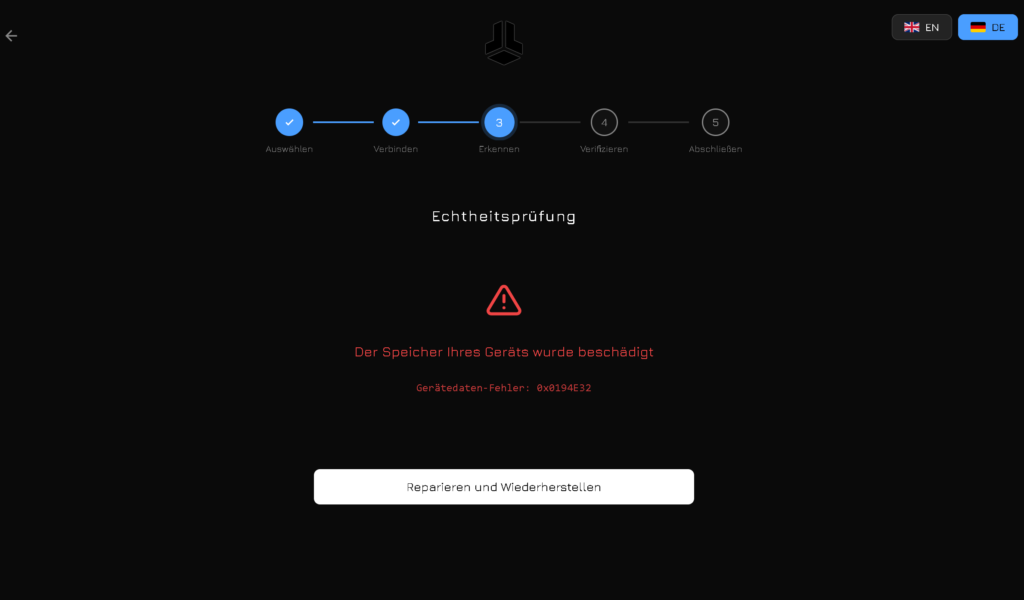

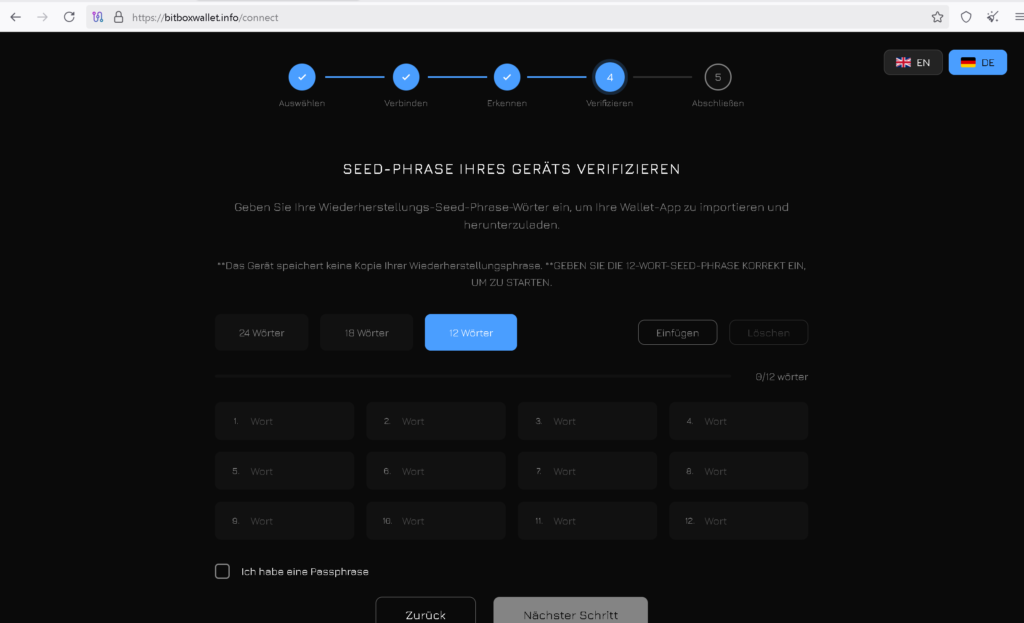

3.2 Captura directa de la seed phrase

Alternativamente, el sitio solicita las 12/18/24 palabras bajo pretextos como

“verificación”, “sincronización” o “restauración”.

Introducirlas equivale a entregar el control total.

Regla de oro: una hardware wallet legítima nunca te pedirá escribir la seed en una web.

3.3 Segmentación por país (geofencing): el kit se “activa” según el origen

Un detalle importante observado durante el análisis: el comportamiento de la web

varía según el país de origen de la conexión.

En concreto, parece customizado para conexiones desde Alemania, mientras que desde otros países

devuelve HTTP 404 en varios endpoints, incluyendo el principal.

Este patrón encaja con un mecanismo de geofencing (segmentación geográfica) utilizado en campañas de phishing

para reducir exposición y dificultar la detección:

- Reduce el ruido: limita víctimas y analistas fuera del país objetivo.

- Complica la investigación: muchos escáneres automáticos y análisis “rápidos” concluyen erróneamente que “no hay nada” al ver 404.

- Evita bloqueos tempranos: al mostrar contenido solo a un segmento, el kit permanece operativo más tiempo antes de ser reportado y retirado.

Implicación práctica: que un endpoint devuelva 404 no descarta phishing.

Puede significar simplemente que no estás en el país objetivo o no cumples otras condiciones (idioma, ASN, reputación IP, etc.).

Desde la perspectiva defensiva, esto refuerza que el bloqueo debe basarse en IOC específicos

(dominio, sender, tracking) y no en “evidencias” frágiles como la disponibilidad puntual de una ruta.

4) HTTPS no es sinónimo de legitimidad

El candado HTTPS solo indica cifrado de la conexión, no que el operador sea legítimo.

Hoy en día es trivial desplegar HTTPS válido.

La legitimidad se verifica por dominio oficial, canal de distribución y comportamiento,

no por la presencia de un certificado.

5) WHOIS / RDAP: evidencia del dominio

bitboxwalletDOTinfo – Datos observados

- Registrar (según RDAP/WHOIS): PDR Ltd. d/b/a PublicDomainRegistry.com (IANA ID 303)

- Fecha de registro (observada): 22/12/2025

- Último cambio (observado): 22/12/2025

- Expiración (observada): 22/12/2026

- Estado: clientTransferProhibited

- Nameservers: igor.ns.cloudflare.com, aron.ns.cloudflare.com

Un dominio creado y modificado el mismo día, con validez mínima de un año y con protecciones de transferencia,

es un patrón frecuente en infraestructura utilizada para campañas de phishing (no es una prueba única, pero sí un indicador consistente).

Importante: el uso de Cloudflare como DNS/CDN es extremadamente común también en sitios legítimos.

Por eso, en los IOC y reglas de bloqueo se actúa sobre dominios concretos (no sobre Cloudflare).

6) El email de phishing: vector principal

Este caso no se limita a una web falsa. La campaña se apoya en un

correo de phishing cuidadosamente diseñado para generar urgencia y dirigir a la víctima al sitio fraudulento.

Resumen del señuelo

- Idioma: alemán

- Tema: detección de “nuevo dispositivo emparejado”

- Dispositivo simulado: Samsung Galaxy S21

- Ubicación: Ho Chi Minh City, Vietnam

- Llamada a la acción: “Verify device”

Cabeceras e infraestructura observada

- From / Return-Path: newDraft1766443243-1@tul.cz

- Sending host: bubo.tul.cz

- User-Agent: SOGoMail 5.12.3

- IPv4 observada: 83.147.55.195

- IPv6 observada: 2001:718:1c01:16::aa

Infraestructura de tracking y redirección

- sendibt3.com

- ejedhci.r.bh.d.sendibt3.com

Los enlaces del correo no apuntan directamente al sitio de phishing:

usan dominios de tracking intermedios para ocultar el destino final y evadir filtros automáticos.

7) IOC avanzados para detección y bloqueo (SOC / EDR / SIEM)

A continuación se listan Indicators of Compromise (IOC) derivados del dominio y del correo observado.

Están pensados para uso directo en EDR, SIEM, mail gateways, proxies y NDR.

Están diseñados para ser específicos y minimizar falsos positivos (especialmente evitando bloqueos genéricos a Cloudflare).

7.1 IOC primarios (bloqueo recomendado / alta confianza)

- Dominio phishing: bitboxwallet.info

- Tracking / redirección: sendibt3.com

- Tracking / redirección (subdominio observado): ejedhci.r.bh.d.sendibt3.com

- Host de envío observado: bubo.tul.cz

- Email sender (envelope/from): newDraft1766443243-1@tul.cz

7.2 IOC secundarios (telemetría/correlación; bloquear con cautela)

- IP envío IPv4 (observada): 83.147.55.195

- IP envío IPv6 (observada): 2001:718:1c01:16::aa

- User-Agent (mail client): SOGoMail 5.12.3

Nota SOC: evita reglas del tipo “bloquea Cloudflare” o “bloquea NS IPs”.

En este caso, el bloqueo debe ser por dominio específico y/o por correlación con remitente/host observados.

7.3 YARA (contenido de email / HTML)

Regla YARA orientada a escanear cuerpos de email/HTML (por ejemplo en pipelines de email security o sandboxes).

Busca una combinación robusta: marca + señuelo “verify device” + seed/recovery + dominios IOC.

rule PHISH_BitBox_ShiftCrypto_Seed_Theft_Campaign

{

meta:

author = "David Espejo López"

description = "BitBox/Shift Crypto brand impersonation phishing - seed phrase theft + tracking domains"

date = "2025-12-23"

confidence = "high"

scope = "email_body_html"

strings:

// Brand / product

$b1 = "bitbox" nocase

$b2 = "shift crypto" nocase

$b3 = "bitboxapp" nocase

// Social engineering cues

$s1 = "verify device" nocase

$s2 = "new device" nocase

$s3 = "paired" nocase

$s4 = "Samsung Galaxy S21" nocase

$s5 = "Ho Chi Minh" nocase

// Seed / recovery wording

$k1 = "seed phrase" nocase

$k2 = "recovery phrase" nocase

$k3 = "12 words" nocase

$k4 = "18 words" nocase

$k5 = "24 words" nocase

// IOC domains

$d1 = "bitboxwallet.info" nocase

$d2 = "sendibt3.com" nocase

$d3 = "ejedhci.r.bh.d.sendibt3.com" nocase

// Sender artifacts (sometimes present in headers or quoted sections)

$h1 = "newDraft1766443243-1@tul.cz" nocase

$h2 = "bubo.tul.cz" nocase

$h3 = "SOGoMail 5.12.3" nocase

condition:

(

(1 of ($b*) and 1 of ($s*) and 1 of ($k*)) and

(1 of ($d*))

) or

(

(1 of ($h*) and 1 of ($d*))

)

}7.4 Sigma (DNS / Proxy / Web)

Regla Sigma para detectar resolución DNS o navegación hacia los dominios IOC.

title: BitBox Phishing - IOC Domains (DNS/Proxy)

id: 7c6c2c2f-3b69-4f20-9c9a-bitbox-ioc-domains

status: experimental

description: Detects DNS queries or web traffic to BitBox phishing IOC domains

author: David Espejo López

date: 2025-12-23

logsource:

category: dns

product: generic

detection:

selection:

query|endswith:

- "bitboxwallet.info"

- "sendibt3.com"

condition: selection

falsepositives:

- Security research / controlled sandbox

level: high7.5 Sigma (Email gateway / MTA logs)

Regla Sigma orientada a logs de MTA/mail gateway (cuando se registran envelope-from y/o sending host).

title: BitBox Phishing - Sender/Host Artifacts

id: 2c5a6b02-2c39-4a7a-ae9f-bitbox-sender-host

status: experimental

description: Detects BitBox phishing sender and sending host artifacts

author: David Espejo López

date: 2025-12-23

logsource:

category: email

product: generic

detection:

selection_sender:

from|contains:

- "newDraft1766443243-1@tul.cz"

selection_host:

relay_host|contains:

- "bubo.tul.cz"

condition: selection_sender or selection_host

falsepositives:

- Very unlikely (investigate)

level: high7.6 Microsoft Defender / Sentinel (KQL hunting)

Consultas listas para hunting en Microsoft Defender for Endpoint / Sentinel.

// Domains of interest

let iocDomains = dynamic([

"bitboxwallet.info",

"sendibt3.com",

"ejedhci.r.bh.d.sendibt3.com"

]);

// Email URL artifacts (Defender for Office 365 / Sentinel)

EmailUrlInfo

| where Url has_any(iocDomains)

| project Timestamp, NetworkMessageId, RecipientEmailAddress, Url, UrlDomain

// Clicks (if available)

| union (

UrlClickEvents

| where Url has_any(iocDomains)

| project Timestamp, AccountUpn, Url, ActionType

)

// Endpoint network telemetry

| union (

DeviceNetworkEvents

| where RemoteUrl has_any(iocDomains) or RemoteDomain has_any(iocDomains)

| project Timestamp, DeviceName, InitiatingProcessAccountName, RemoteUrl, RemoteDomain, InitiatingProcessFileName

)7.7 Splunk (DNS/Proxy)

(query="*bitboxwallet.info" OR query="*sendibt3.com" OR url="*bitboxwallet.info*" OR url="*sendibt3.com*")

| stats count min(_time) as first_seen max(_time) as last_seen values(query) values(url) by src, user, dest, action7.8 Suricata (TLS SNI / HTTP Host)

Para HTTPS es preferible detectar por TLS SNI (si tu sensor lo ve). Para HTTP, por Host.

alert tls any any -> any any (

msg:"PHISHING BitBox lookalike domain (SNI) - bitboxwallet.info";

tls.sni;

content:"bitboxwallet.info";

nocase;

classtype:trojan-activity;

sid:4200101;

rev:1;

)

alert http any any -> any any (

msg:"PHISHING BitBox lookalike domain (HTTP Host) - bitboxwallet.info";

http.host;

content:"bitboxwallet.info";

nocase;

classtype:trojan-activity;

sid:4200102;

rev:1;

)7.9 Reglas prácticas para mail gateways (anti-phishing)

- Bloquear/poner en cuarentena emails con URLs que apunten a bitboxwallet.info o sendibt3.com.

- Elevar severidad si el cuerpo combina marca (“BitBox” / “Shift Crypto”) + CTA “verify device” + enlaces externos.

- Correlacionar por envelope-from = newDraft1766443243-1@tul.cz y/o sending host = bubo.tul.cz.

- Si tu gateway registra autenticación: revisar SPF/DKIM/DMARC y “alignment” del dominio (muchas campañas fallan aquí).

Operativo: estos IOC están pensados para contención rápida.

Si aparece “familia” de dominios similares, ampliar por dominios hermanos.

8) Qué hacer si has interactuado

Si introdujiste tu seed o ejecutaste algún archivo:

- Da por comprometida la wallet

- Crea una seed nueva en un dispositivo fiable

- Migra fondos inmediatamente

- Revisa permisos, aprobaciones y actividad reciente

- Considera el equipo como potencialmente infectado (revisión AV/EDR + análisis de descargas)

Publicar comentario