Ciberseguridad

La ciberseguridad es un tema de gran importancia en la era digital actual. Con la dependencia cada vez mayor de las tecnologías de la información y la comunicación, es vital proteger nuestros dispositivos y datos personales de posibles ataques cibernéticos.

Los ataques cibernéticos pueden ser muy variados, desde virus y malware que dañan nuestros sistemas hasta phishing y ransomware, que buscan robar nuestra información o pedirnos un rescate a cambio de recuperar el acceso a nuestros datos.

Para protegernos de estos peligros, es importante seguir algunas medidas de seguridad básicas. Una de las más importantes es utilizar contraseñas seguras y cambiarlas regularmente. También es recomendable utilizar autenticación de dos factores, que requiere un código adicional para acceder a nuestras cuentas, lo que aumenta significativamente la seguridad.

Otra medida importante es mantener nuestros dispositivos y software actualizados con las últimas actualizaciones de seguridad. Muchos ataques cibernéticos aprovechan vulnerabilidades en sistemas y programas obsoletos, por lo que es fundamental mantenerlos al día.

Además, es importante ser cautelosos al hacer clic en enlaces o descargar archivos de fuentes desconocidas o sospechosas. También debemos tener cuidado al proporcionar información personal en línea, y utilizar una red privada virtual (VPN) cuando estemos conectados a redes públicas.

La ciberseguridad también es una responsabilidad compartida por las empresas y organizaciones. Es importante que estas implementen medidas de seguridad adecuadas y mantengan una cultura de seguridad en toda la organización.

En conclusión, la ciberseguridad es un tema crucial en nuestra sociedad cada vez más digital. Siguiendo algunas medidas básicas de seguridad, podemos proteger nuestros dispositivos y datos de posibles ataques cibernéticos y garantizar una experiencia segura en línea.

La ciberseguridad ofensiva se refiere a las acciones tomadas para atacar y comprometer la seguridad cibernética de otras personas o organizaciones. Esto puede incluir la exploración y el uso de vulnerabilidades en sistemas o redes, la creación y distribución de malware y virus, y el robo de información confidencial.

Hay muchos ejemplos de ciberseguridad ofensiva en la actualidad. Algunos de ellos incluyen:

- Ataques de phishing: son correos electrónicos o mensajes que parecen legítimos pero en realidad intentan engañar a la víctima para que revele información confidencial o haga clic en un enlace malicioso.

- Ataques de ransomware: son programas de software que cifran los archivos de una víctima y piden un rescate a cambio de recuperar el acceso a ellos.

- Ataques de fuerza bruta: son intentos de acceder a una cuenta o sistema mediante el uso de contraseñas y nombres de usuario generados automáticamente en un intento de adivinar la contraseña correcta.

- Ataques de ingeniería social: son técnicas que utilizan el engaño para obtener información confidencial de la víctima o acceder a sistemas protegidos.

- Ataques de DDoS (Distributed Denial of Service): son ataques que buscan sobrecargar y hacer caer un servicio en línea mediante el envío masivo de tráfico falso.

Es importante tener en cuenta que la ciberseguridad ofensiva puede ser ilegal en muchos países, y su uso sin autorización puede conllevar consecuencias graves. Es fundamental respetar las leyes y las normas éticas al tratar con la ciberseguridad.

Baliza V16: el faro del control digital llega a tu coche?

Del triángulo a la baliza conectada

Última actualización: 21 de noviembre de 2025

Adiós a los triángulos reflectantes, reliquias de una era analógica en la que la seguridad vial cabía en un maletero.

A partir de enero de 2026, todos los vehículos en España deberán llevar una baliza V16 conectada: un pequeño dispositivo luminoso que se coloca en el techo y comunica automáticamente su posición a la DGT cuando se activa en caso de emergencia.

La intención, al menos sobre el papel, es clara: reducir riesgos al no tener que salir del coche para colocar el triángulo.

Pero como suele ocurrir con cualquier elemento conectado, cada avance trae consigo un nivel de tratamiento de datos que conviene revisar con detalle.

Cuando el contenedor se convierte en caballo de Troya

Hay algo irónicamente poético en que una de las tecnologías diseñadas para aislar, compartimentar y reducir superficie de ataque… termine siendo la puerta trasera más directa al corazón del sistema. Pero eso es exactamente lo que está ocurriendo con las recientes vulnerabilidades de runc, el runtime de contenedores por excelencia. Como una muralla de cartón en una fortaleza medieval, el aislamiento prometido se ha resquebrajado, dejando a los host expuestos con la misma facilidad con la que un cuchillo caliente atraviesa mantequilla.

La campaña PhantomRaven y el desdén por la cadena de suministro

Hay ataques que estallan como granadas y hay otros que se deslizan como seda. PhantomRaven pertenece a la segunda categoría: un ataque quirúrgico, casi estético, que no derriba puertas… las abre con una copia perfecta de la llave.

Cuando el perímetro ya no está, la mentalidad de “zero trust” se vuelve abiertamente obsoleta

Hace una década, la ciencia ficción tecnológica veía en Zero Trust la solución definitiva al perímetro difuso. “No confíes en nada, verifica todo”, se convirtió en mantra. Pero en 2025, esa idea empieza a estrellarse contra su propio muro de cristal. No porque haya fallado, sino porque la realidad de la arquitectura empresarial la ha dejado atrás.

Navegadores con IA Integrada: Un Análisis Profundo de las Nuevas Amenazas de Seguridad en 2025

La aparición de navegadores impulsados por inteligencia artificial representa una transformación radical en cómo interactuamos con la web. En 2025, empresas como Perplexity con su navegador Comet, Microsoft con…

Lexo vs. el código malicioso: regenerando componentes infectados con ayuda de IA

Seguridad en servidores MCP: riesgos, ejemplos reales y cómo defenderte

En este artículo relato cómo funciona internamente un servidor MCP, presento ataques reales y demostrativos que han sido documentados, muestro un ejemplo con puerta trasera oculta y describo en narrativa coherente las defensas que todo arquitecto o pentester debe conocer.

“CometJacking” y el lado oscuro de los navegadores con IA: cuando tu browser habla más de lo que debería

La inteligencia artificial ha llegado al navegador, prometiendo productividad y eficiencia. Sin embargo, como toda herramienta poderosa, también introduce una nueva clase de amenazas que no siempre sabemos cómo manejar. Investigadores de LayerX han descubierto una vulnerabilidad en el navegador Comet, denominada “CometJacking”. Este ataque manipula las funciones de IA del navegador para filtrar información sensible del usuario sin su intervención.

Pentest genérico vs Pentest PCI: una mirada técnica desde el lado del pentester

Cuando alguien dice “haremos un pentest”, esa frase puede significar muchas cosas: un test de red, una auditoría web, una revisión interna o incluso un simulacro de Red Team. En muchos casos se trata de una evaluación “genérica”. Pero cuando el objetivo es cumplir con PCI DSS (Payment Card Industry Data Security Standard), el escenario cambia por completo: aparecen normas, requisitos específicos, validaciones de segmentación y obligaciones de retesteo.

En este artículo analizo, desde la perspectiva de un pentester, todas las diferencias técnicas y procedimentales entre un pentest genérico y un pentest PCI, explicando por qué el segundo es mucho más que “un pentest normal con un sello de compliance”.

Escaneo masivo contra portales de Palo Alto: ¿pre-ataque o ruido malicioso?

El borde de la red: Cisco bajo fuego

Esta semana, la U.S. Cybersecurity and Infrastructure Security Agency (CISA) lanzó una directiva de emergencia: hackers están explotando una vulnerabilidad inédita en dispositivos Cisco — en especial los firewalls de la serie ASA 5500-X.

No hablamos de un ataque menor ni de un script kiddie probando suerte. CISA lo cataloga como un “riesgo significativo” para la infraestructura crítica. Los equipos de borde de red, esos firewalls y puertas perimetrales que muchos administradores dan por sentados —“se configuran una vez y ahí quedan”—, hoy son el blanco.

“Muse dejan de ser solo los románticos”: el ataque que paralizó aeropuertos en Europa

Lo que pasó

Collins Aerospace, proveedor crítico de software y parte de RTX Corp., sufrió un ciberataque que golpeó de lleno a Muse, su sistema de check-in usado en aeropuertos como Heathrow, Berlín-Brandeburgo y Bruselas.

Jaguar Land Rover paralizado por un ciberataque global: lecciones más allá de la automoción

El 1 de septiembre, Jaguar Land Rover (JLR) pulsó el botón de emergencia: toda su producción mundial quedó detenida tras un ciberataque que golpeó sus sistemas internos. La empresa admite que “algunos datos internos” se vieron comprometidos, aunque la reapertura de plantas será lenta y medida, al ritmo de lo que vayan descubriendo los investigadores.

Shai-Hulud: el gusano que convirtió los secretos de NPM en espectáculo público

En el desierto de Dune, Shai-Hulud es el gusano gigante que devora todo a su paso. En el mundo del desarrollo, el nuevo Shai-Hulud no tiene arena, pero sí hambre de secretos. Es un bicho digital que se traga credenciales, tokens y llaves de JavaScript para luego vomitarlos, sin pudor, en repos públicos de GitHub.

Lo peor no es que robe en silencio. Lo hace a plena luz, con saña: tu cuenta convertida en escaparate de claves filtradas, y la infección corriendo como fuego en matorral seco.

Cuando la IA no es la salvación, sino la catarsis técnica

La semana lo ha dejado claro: la inteligencia artificial ya no es solo un juguete experimental. En manos de adversarios, se está convirtiendo en multiplicador de ataque. Y lo peor: las defensas corren detrás como quien olvidó activar el turbo.

La nueva frontera: cuando la IA ya no solo ayuda

En los últimos días, la comunidad de ciberseguridad anda en ebullición. Hay frentes abiertos por todas partes, pero uno en particular suena a cambio de era: ataques en los que la inteligencia artificial no juega de asistente, sino que lleva el papel protagónico. “IA maligna” deja de ser título de ciencia ficción para volverse diagnóstico.

El ciberataque más épico del lunes: 11,5 Tbps de puro caos digital

Alguien preso de la nostalgia lanzó el ataque DDoS más hardcore registrado: 11,5 terabits por segundo. Cloudflare, con su impecable calma carismática, lo evitó sin pestañear. Pero ojo: ya no hablamos de simples botnets desorganizadas, sino de flujos de tráfico con más potencia que lanzar una avestruz nuclear por la WAN. Ya puedes borrar ese firewall mal configurado y rezar (o no) mientras tus logs agonizan.WebProNews

Cuando la amenaza viene de casa: auge del insider impulsado por IA

Es oficial: esta semana el peligro no llevaba pasamontañas. Entró por la puerta principal con credenciales válidas… y un empujón de inteligencia artificial. Así que respira, guarda el cinismo de guardia y ponte cómodo: lo que sigue tiene más ironía que una alerta de parche crítico un viernes a las 18:59.

La ofensiva silenciosa de Salt Typhoon: espionaje de alto nivel con respaldo estatal

Esta semana, el panorama global deja claro que la guerra digital no es cuestión de hackers solitarios en sótanos: estamos ante Salt Typhoon, una campaña de espionaje cibernético respaldada por China que ya ha infiltrado a más de 200 organizaciones en 80 países, afectando telecomunicaciones, gobiernos, industrias críticas y más CyberScoop+5The Washington Post+5Wikipedia+5.

Cuando el Rastro Invisible Habla: Crímenes Resueltos Gracias a los Metadatos

Vivimos rodeados de fantasmas digitales. No hacen ruido, no brillan, no tienen cuerpo, pero lo ven todo. Cada vez que enviamos un correo, tomamos una foto o abrimos un documento, dejamos una traza imperceptible: una huella invisible como las migas de pan de Hansel y Gretel, pero mucho más indiscreta.

Esos fantasmas tienen nombre: metadatos. Y en la última década, han pasado de ser simples auxiliares técnicos a convertirse en testigos estelares en los tribunales. Como si los archivos hablaran entre susurros con los fiscales, revelando dónde, cuándo y cómo ocurrió todo… incluso lo que sus dueños preferirían ocultar.

OP_RETURN: el rincón oscuro de la blockchain que nadie quiere mirar (pero todos deberían)

OP_RETURN: Mensajes, límites y debate en la blockchain de Bitcoin

Cuando Satoshi Nakamoto -esa figura espectral que es a la vez el Houdini y el Frankenstein de nuestra era digital- concibió Bitcoin, lo vendió como un libro contable público, inmutable y descentralizado. Lo que quizá no imaginó es que, como todo libro, hay quienes escriben en los márgenes cosas que no deberían estar allí. Y ahí entra OP_RETURN, un modesto opcode que, con la inocencia de una nota al pie, ha acabado convertido en escondite para los pícaros de internet.

Cómo aplicar ciberseguridad en el desarrollo de modelos LLM con Purple Llama

A medida que los modelos de lenguaje grandes (LLMs) se integran en más productos y servicios, cada vez resulta más evidente que su despliegue seguro no es opcional. Más allá de lo impresionantes que puedan ser generando texto, los LLMs pueden abrir puertas a amenazas reales si no se implementan con medidas de seguridad adecuadas.

El auge de la ciberseguridad impulsada por IA: ¿estamos realmente protegidos?

En la última década, la inteligencia artificial (IA) ha dejado de ser una mera fantasía de ciencia ficción para integrarse en múltiples aspectos de nuestra vida diaria. En el ámbito de la ciberseguridad, la IA se ha convertido en una herramienta esencial tanto para proteger como, irónicamente, para atacar.

La carrera armamentista de la IA en ciberseguridad: ¿Quién vigila a los vigilantes?

En el dinámico mundo de la ciberseguridad, la inteligencia artificial (IA) ha surgido como una herramienta de doble filo. Por un lado, las empresas de ciberseguridad la aprovechan para detectar amenazas con mayor rapidez y precisión. Por otro, los actores malintencionados también la están utilizando para superar las defensas convencionales. Este panorama plantea un desafío constante: mantenerse un paso adelante en un entorno donde las tecnologías evolucionan a una velocidad vertiginosa.

El impacto de los ciberataques en la sociedad

## El impacto de los ciberataques en la sociedad

### Introducción

Los ciberataques representan uno de los principales desafíos de la era digital, impulsados por la dependencia cada vez mayor en tecnologías digitales. La sofisticación y frecuencia creciente de estos incidentes no solo afectan infraestructuras críticas como sistemas energéticos, financieros o de salud, sino que también impactan a individuos, causando daños significativos a nivel económico, personal y social.

¿Qué es MITRE ATT&CK?

MITRE ATT&CK es un marco de referencia ampliamente reconocido, desarrollado por MITRE Corporation, que ayuda a las organizaciones a comprender, identificar y defenderse contra amenazas cibernéticas mediante la descripción detallada del comportamiento de potenciales adversarios en el ciberespacio. Este marco ofrece un inventario integral y organizado de tácticas, técnicas y procedimientos (TTP) utilizados por atacantes reales, permitiendo a las organizaciones prepararse, detectar y responder eficientemente ante posibles amenazas.

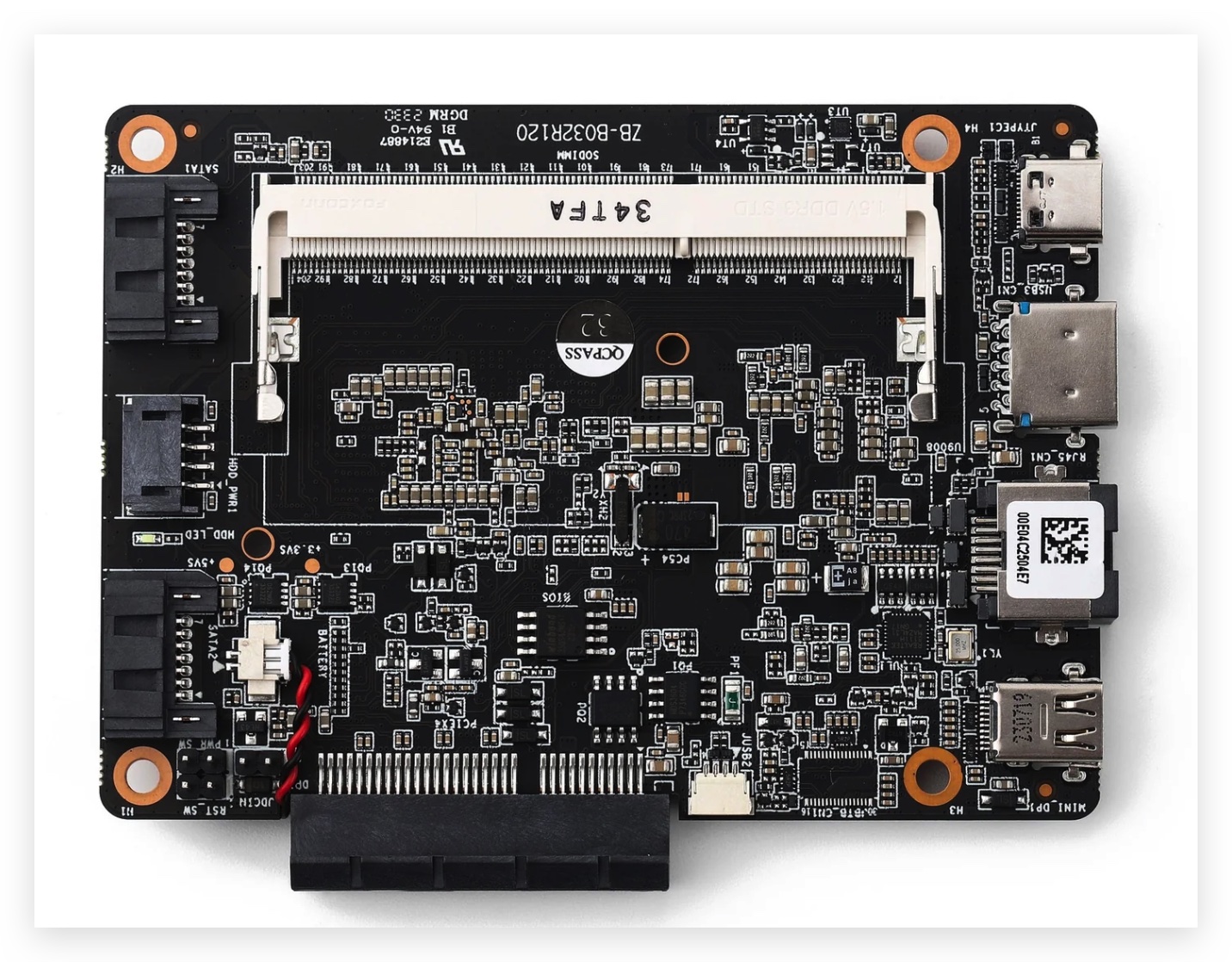

Montando un Hacklab con Zimablade (III)

En esta ocasión vamos a ver la configuración de los nodos en GNS3 que conformaran nuestro laboratorio de Red Team.

Montando un hacklab con Zimablade (II)

Una vez que tenemos GNS3 instalado y funcionando en nuestro Zimablade, es hora de configurar todos los componentes necesarios para montar nuestra red de pruebas. ¡Vamos a sumergirnos en el proceso!

Montando un hacklab con Zimablade (I)

Este post es el primero de una serie donde explico algunos ejercicios realizados con Zimablade.